Check Point Software Technologies, pioniere e leader globale nelle soluzioni di sicurezza informatica, mette in allerta gli utenti di Google Calendar da possibili attacchi di phishing.

Google Calendar è uno strumento per l’organizzazione e la gestione del tempo, progettato per aiutare le persone e le aziende a pianificare le proprie giornate in modo efficiente, utilizzato da oltre 500 milioni di persone secondo Calendly.com e disponibile in 41 lingue diverse.

Data la popolarità e l’efficienza di Google Calendar nelle attività quotidiane, non c’è da stupirsi che sia diventato un obiettivo per i criminali informatici. Recentemente, i ricercatori di sicurezza informatica di Check Point hanno osservato la manipolazione di strumenti dedicati di Google, ovvero Google Calendar e Google Drawings. Molte delle e-mail appaiono legittime perché sembrano provenire direttamente da Google Calendar.

I criminali informatici modificano le intestazioni del “mittente”, facendo sembrare che le e-mail siano state inviate proprio tramite Google Calendar per conto di una persona nota e legittima. Circa 300 brand sono stati colpiti da questa campagna e i ricercatori informatici hanno osservato ben 2.300 di queste e-mail di phishing in solo due settimane.

La minaccia

Come già osservato, questi attacchi di phishing hanno inizialmente sfruttato le caratteristiche di facilità d’uso insite in Google Calendar, con collegamenti a Google Forms. Tuttavia, dopo aver notato che i prodotti di sicurezza erano in grado di segnalare gli inviti malevoli al Calendar, i cybercriminali hanno evoluto l’attacco per allinearsi alle funzionalità di Google Drawings.

Perché e come avvengono gli attacchi

Al centro di questa campagna, i criminali informatici mirano a indurre gli utenti a cliccare su link o allegati malevoli che consentono il furto di informazioni aziendali o personali.

Dopo che un individuo ha involontariamente rivelato dati sensibili, questi vengono utilizzati per truffe finanziarie, attraverso frodi con carte di credito, transazioni non autorizzate o altre attività illecite. Le informazioni rubate possono anche essere utilizzate per aggirare le misure di sicurezza di altri account, portando a un’ulteriore compromissione. Sia per le aziende che per gli individui, questo tipo di truffa può rivelarsi estremamente dannoso, con effetti potenzialmente deleteri a lungo termine.

Tecniche di esecuzione dell’attacco

Come già notato in precedenza, le e-mail iniziali includono un link o il file del calendario (.ics) con un collegamento a Google Forms o Google Drawings.

Agli utenti viene, quindi, chiesto di fare clic su un altro link, spesso mascherato da un falso reCAPTCHA o da un pulsante di supporto.

Dopo aver cliccato sul link, l’utente viene inoltrato a una pagina che sembra una landing page per l’estrazione di criptovalute o una pagina di supporto per i bitcoin.

Queste pagine sono in realtà destinate a perpetrare truffe finanziarie. Una volta raggiunta la pagina, agli utenti viene chiesto di completare un processo di autenticazione fasullo, di inserire informazioni personali e infine di fornire i dettagli del pagamento.

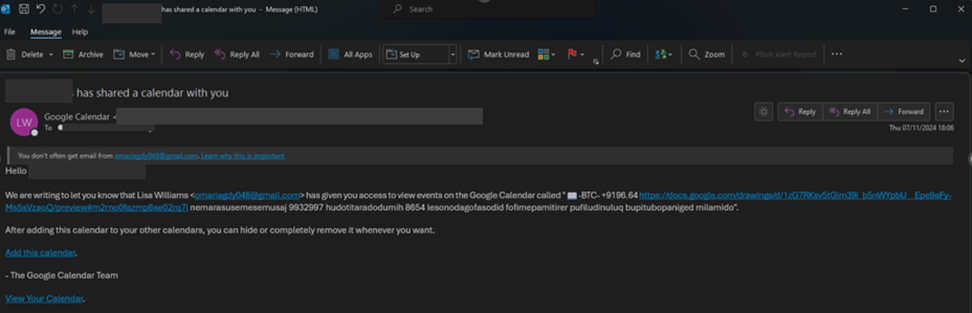

L’attacco di phishing mostrato di seguito è iniziato con un invito a Google Calendar. Alcune delle e-mail sembrano davvero notifiche del Calendar, mentre altre utilizzano un formato personalizzato:

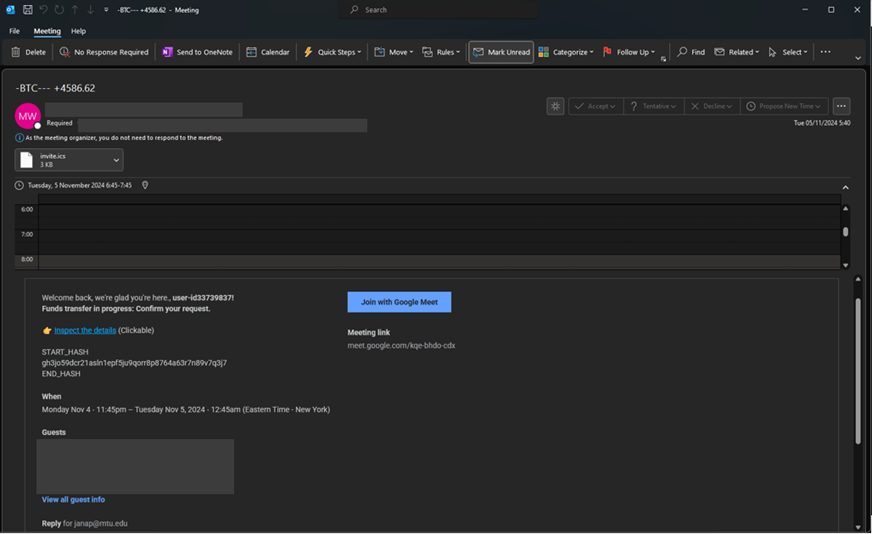

Se chi invita fosse un contatto noto, l’utente potrebbe credere allo stratagemma, dato che il resto della schermata appare relativamente ordinario:

Come bloccare questi attacchi

Per le organizzazioni che desiderano proteggere gli utenti da questo tipo di minacce di phishing e da altre, è consigliato tenere in considerazione le seguenti raccomandazioni pratiche:

- Utilizzare soluzioni avanzate per la sicurezza della posta elettronica. Soluzioni come Harmony Email & Collaboration sono in grado di rilevare e bloccare efficacemente tentativi di phishing sofisticati, anche quando manipolano piattaforme affidabili, come Google Calendar e Google Drawings. Le soluzioni di sicurezza e-mail di alto livello includono la scansione degli allegati, il controllo della reputazione degli URL e il rilevamento delle anomalie basato sull’intelligenza artificiale.

- Monitorare l’uso di Google Apps di terze parti, sfruttando gli strumenti di sicurezza informatica in grado di rilevare e avvisare in modo specifico l’organizzazione di attività sospette sulle app di terze parti.

- Implementare meccanismi di autenticazione forti. Una delle azioni più importanti che gli amministratori della sicurezza possono intraprendere consiste nell’implementare l’autenticazione a più fattori (MFA) sugli account aziendali.

Inoltre, è necessario implementare strumenti di analisi del comportamento in grado di rilevare tentativi di accesso insoliti o attività sospette, tra cui la navigazione verso siti legati alle criptovalute.

Per le persone che temono che queste truffe possano raggiungere la propria casella di posta personale, è altresì importante seguire le seguenti raccomandazioni:

- Diffidare dei falsi inviti a eventi. L’invito contiene informazioni inaspettate o richiede il completamento di passaggi insoliti (ad esempio, CAPTCHA)? In tal caso, evitate di partecipare.

- Esaminare attentamente i contenuti in arrivo. La fretta è cattiva consigliera. È bene fermarsi a pensare prima di cliccare. Passare il mouse sui link e poi digitare l’URL in Google per accedere al sito web è un approccio più sicuro rispetto ad altri.

- Attivare l’autenticazione a due fattori. Per gli account Google e altre repository di informazioni sensibili, è consigliabile attivare l’autenticazione a due fattori (2FA). Se le credenziali vengono compromesse, la 2FA può impedire ai criminali di accedere a un determinato account.

Alla richiesta di un commento, Google ha dichiarato: “Consigliamo agli utenti di attivare l’impostazione ‘mittenti noti’ in Google Calendar. Questa impostazione aiuta a difendersi da questo tipo di phishing, avvisando l’utente quando riceve un invito da una persona non presente nel suo elenco di contatti e/o con cui non ha interagito in passato tramite il suo indirizzo e-mail”.