La recente rapida diffusione e l’aumento della complessità del ransomware Mallox segnalano la necessità per le organizzazioni di rafforzare urgentemente le proprie difese, proteggendo i propri asset digitali e mitigando i rischi. Per rispondere a questa esigenza, Kaspersky ha pubblicato il report “Mallox Ransomware: In-Depth Analysis and Evolution”, che fornisce un’analisi esaustiva del ransomware Mallox, descrivendo la sua trasformazione da un malware gestito privatamente a un’operazione Ransomware-as-a-Service (RaaS) su larga scala.

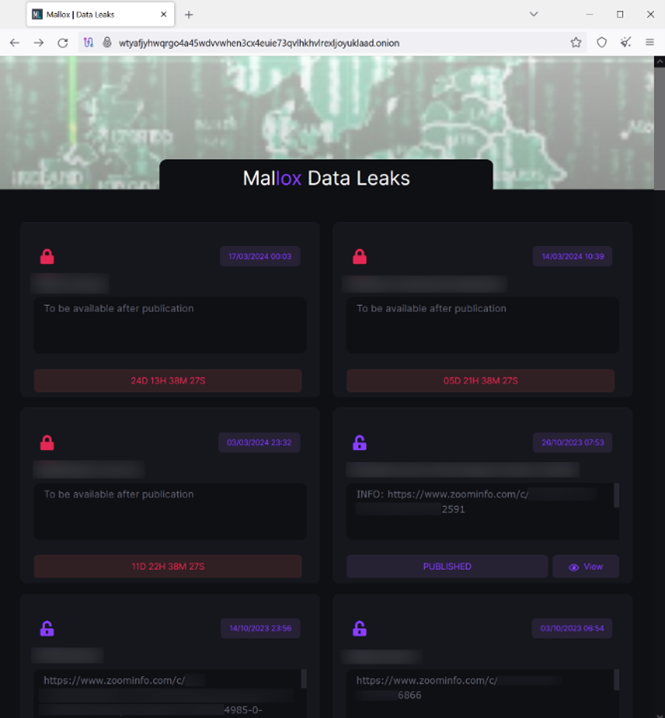

Il report evidenzia l’impatto significativo di Mallox fin dal suo esordio, all’inizio del 2021. Nato come ransomware altamente mirato e gestito dall’uomo, Mallox ha causato danni considerevoli alle organizzazioni a livello globale. La ricerca di Kaspersky illustra come questa minaccia, un tempo confinata, si sia rapidamente evoluta, con oltre 700 nuovi campioni identificati dal 2021 alla metà del 2024. Questo aumento di attività è principalmente dovuto alla trasformazione di Mallox in un modello RaaS, che ha permesso al ransomware di espandersi in modo aggressivo reclutando affiliati e partner attraverso i forum nel dark web.

A gennaio 2023, gli autori di Mallox hanno lanciato un importante programma di affiliazione RaaS, cercando attivamente “pentester” qualificati per ampliare il loro raggio di azione. Offrendo condizioni vantaggiose in termini di condivisione dei profitti, il programma ha attirato numerosi criminali informatici, contribuendo a un aumento significativo degli attacchi legati a Mallox. Il report analizza anche i progressi nelle tecniche di crittografia di Mallox, che sono diventate sempre più sofisticate. L’analisi dettagliata di Kaspersky di queste tecniche crittografate sottolinea la continua innovazione degli sviluppatori di Mallox per migliorare l’efficacia del ransomware.

Inoltre, il report fa luce sulla diffusione globale di Mallox, concentrandosi sui vettori di infezione più comuni. Gli aggressori sfruttano frequentemente le vulnerabilità dei server MS SQL e PostgreSQL, dimostrando la sua adattabilità e la sua pericolosità per un’ampia gamma di settori. Questa analisi rappresenta una risorsa essenziale per i professionisti della sicurezza informatica, offrendo spunti critici sulla natura e l’evoluzione di questa pericolosa minaccia.

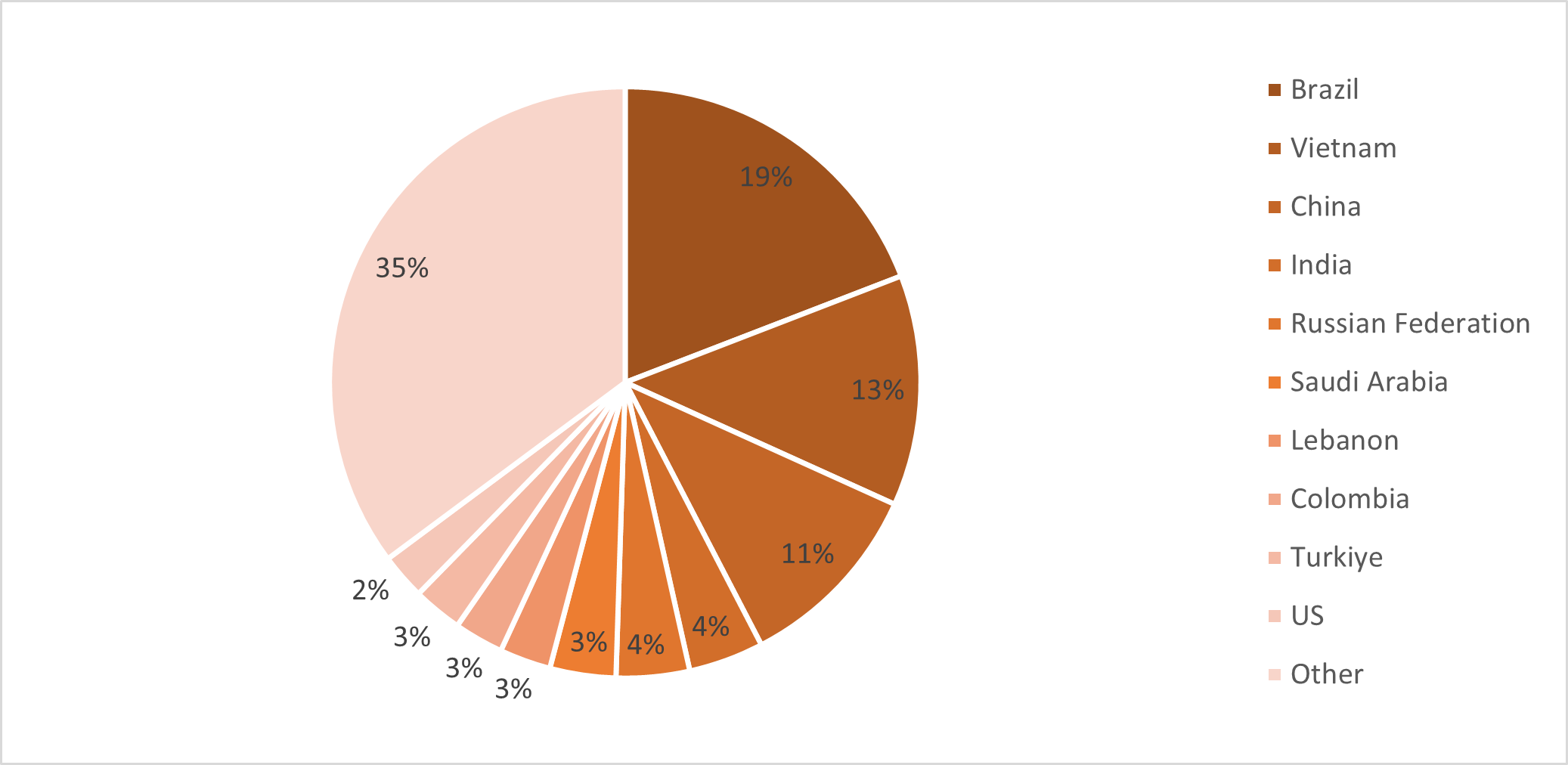

Mallox ha dimostrato una particolare preferenza nel colpire alcune regioni: Brasile, Vietnam, Cina, Arabia Saudita e India, che sono stati i paesi più colpiti. Sebbene Russia, Colombia, Spagna, Stati Uniti e Messico abbiano subito un minor numero di attacchi, rimangono vulnerabili alla minaccia del ransomware.

“Comprendere il ransomware Mallox, la sua evoluzione, le sue caratteristiche e il suo potenziale devastante consente alle aziende di rafforzare le proprie difese. Con le giuste misure di sicurezza, le aziende possono non solo proteggere i loro asset digitali, ma anche ridurre il rischio di diventare il prossimo bersaglio di questa temibile minaccia”, ha commentato Fedor Sinitsyn Kaspersky Security Expert.

Per massimizzare la sicurezza aziendale, Kaspersky consiglia di:

- Non utilizzare i servizi di remote desktop, come RDP, attraverso reti pubbliche se non assolutamente necessario e adottare sempre password forti.

- Aggiornare sempre la propria VPN commerciale e altre soluzioni software in ambito server, poiché lo sfruttamento di questo tipo di software è un vettore comune di infezione da ransomware. Aggiornare sempre anche le applicazioni client.

- Concentrare la strategia di difesa sul rilevamento dei movimenti laterali e dell’esfiltrazione dei dati verso Internet. Prestare particolare attenzione al traffico in uscita per individuare le connessioni dei criminali informatici. Eseguire regolarmente il backup dei dati. Assicurarsi di poter accedere rapidamente in caso di emergenza. Utilizzare le ultime informazioni di Threat Intelligence per restare aggiornati sulle ultime TTP utilizzate dagli attori delle minacce.

- Usare servizi di Managed Detection and Response per identificare e bloccare un attacco nelle fasi iniziali, prima che gli aggressori raggiungano i loro obiettivi finali.

- Per proteggere l’ambiente aziendale, è necessario formare i dipendenti. Possono essere utili corsi di formazione dedicati, come quelli forniti da Kaspersky Automated Security Awareness Platform.

- Utilizzare soluzioni di sicurezza avanzate, che combinano protezione degli endpoint e funzioni di risposta automatica agli incidenti, come Kaspersky Next.